Assobim spiega le importanti problematiche in termini di sicurezza informatica dell’integrazione dei dispositivi IoT nella dimensione BIM, e come mitigare i rischi.

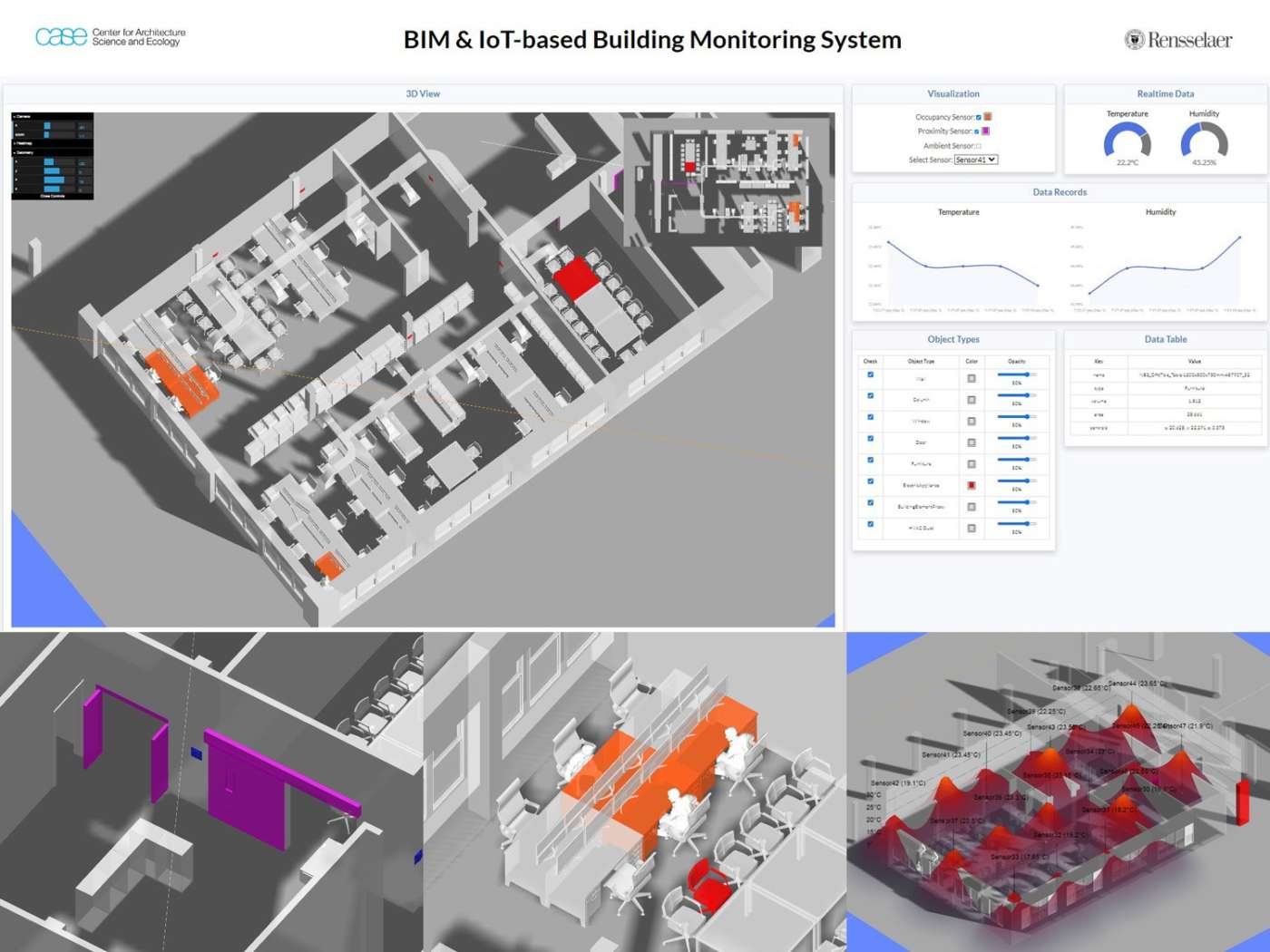

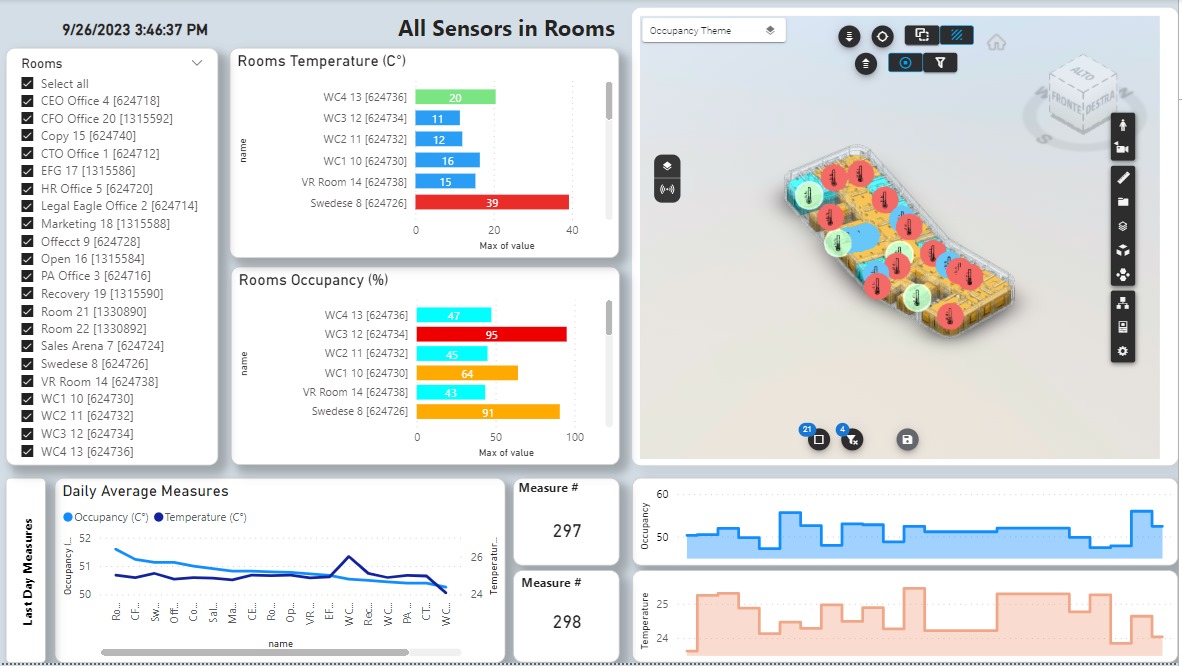

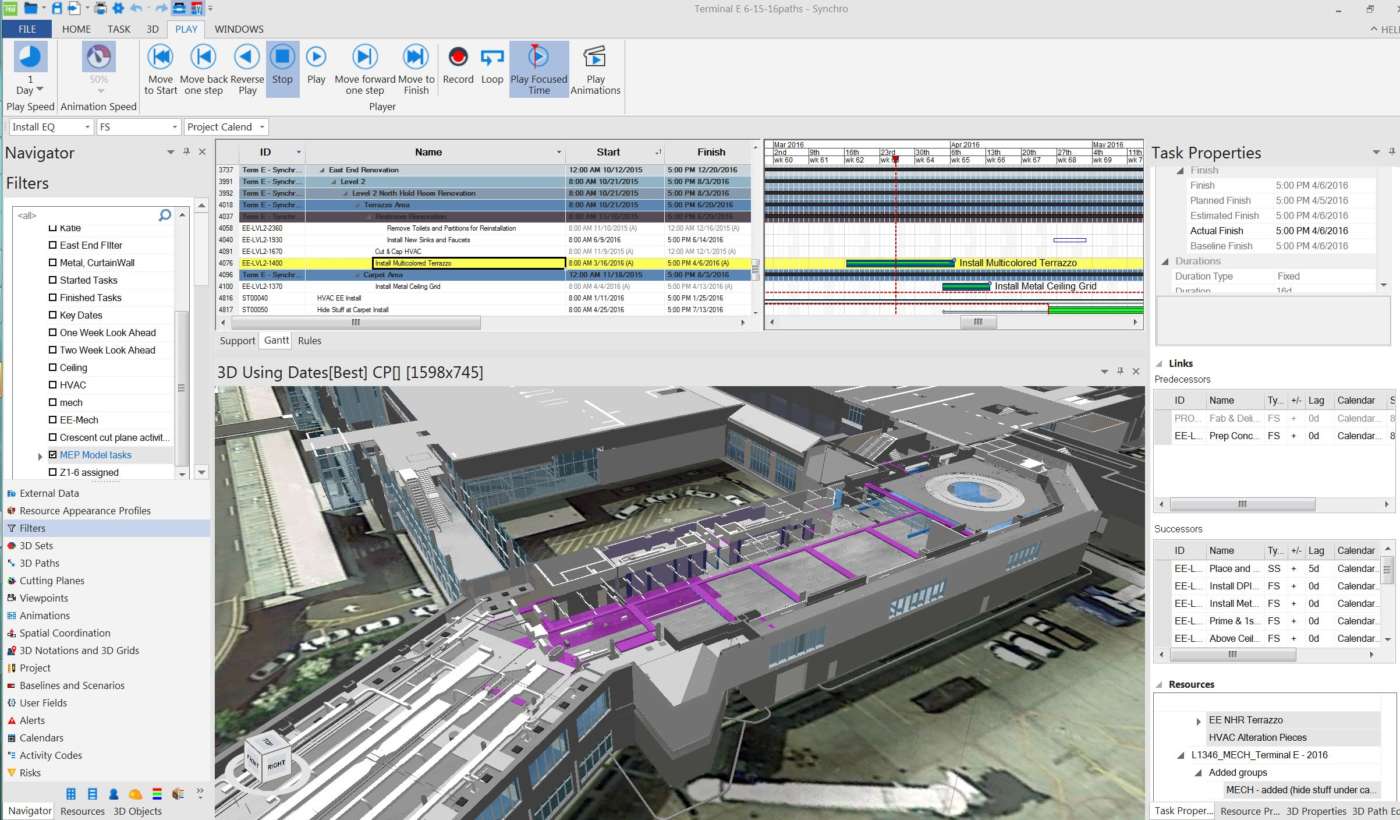

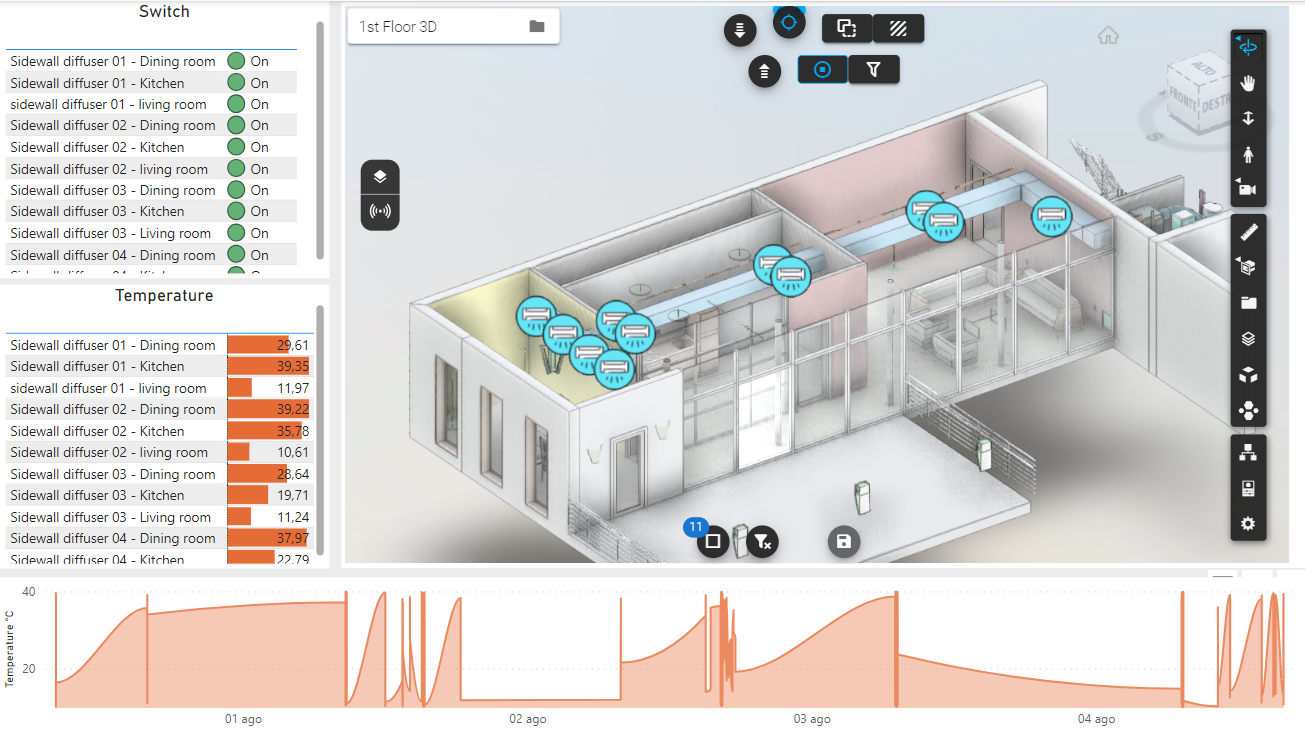

Il viaggio parallelo del Building Information Modeling e delle tecnologie di raccolta e gestione dei dati ad esso connesse come l’Internet of Things sta trasformando profondamente non solo il settore AEC nel suo complesso, ma le stesse modalità con cui vediamo le caratteristiche funzionali di un manufatto.

Da un lato, il BIM ha consentito ai soggetti coinvolti nel progetto di collaborare in modo più efficace, ridurre gli errori, migliorare l’efficienza dei processi e abbattere i costi; dall’altro, l’IoT ha introdotto una serie di dispositivi e sensori intelligenti che possono essere integrati nei flussi di lavoro BIM, generando dati in tempo reale e ampliando le possibilità di controllo sull’ambiente costruito. Al tempo stesso, l’integrazione dei dispositivi intelligenti IoT nella dimensione BIM ha iniziato a porre notevoli sfide in termini di sicurezza informatica.

Se i modelli BIM diventano sempre più interconnessi e ricchi di dati, infatti, questi diventano potenziali obiettivi per tentativi di violazione di informazioni sensibili che possono arrivare a interrompere i processi di costruzione o persino ottenere il controllo degli spazi costruiti. Il tema della sicurezza informatica diventa quindi un fattore chiave per proteggere l’integrità, la riservatezza e la disponibilità dei dati all’interno dell’ecosistema BIM – IoT. Fondamentale, in questa ottica, è la definizione delle vulnerabilità e delle conseguenti minacce in quanto presupposto fondamentale delle strategie di protezione implementabili.

In primo luogo, esiste un evidente problema di privacy e riservatezza dei dati, in quanto l’integrazione dei dispositivi IoT nel processo BIM consente la raccolta e la condivisione di grandi quantità di informazioni, fra cui elaborati di progetto, dati dei sensori e relativi agli utilizzatori; l’accesso non autorizzato a questi dati può infatti determinare violazioni della privacy e della riservatezza, esponendo dettagli sensibili del progetto e informazioni personali.

Un secondo profilo di criticità è l’integrità dei dati, in quanto la manipolazione o manomissione delle informazioni BIM può avere rilevanti conseguenze in fase di costruzione e gestione del manufatto, determinando errori di esecuzione, rilevazione di dati incongrui e violazioni delle misure di sicurezza.

C’è poi il caso, familiare anche nella quotidianità di chi utilizza un banale computer, degli attacchi informatici alla rete di supporto all’integrazione di BIM e IoT, che può condurre a interruzioni dei servizi, ritardi e, ancora una volta, violazioni di sicurezza o compromissione delle prestazioni. Ultime, ma non meno importanti, sono infine le violazioni interne dei protocolli di sicurezza, che possono compromettere in maniera più o meno intenzionale l’integrità e la riservatezza dei dati.

Le conseguenze di tutte queste potenziali situazioni di rischio sono molteplici e facilmente intuibili, da quelle finanziarie a quelle operative, fino ad arrivare a mettere in pericolo la stessa incolumità degli utilizzatori di quanto realizzato. Altrettanto solide, quindi, devono essere le strategie di contrasto, a partire da un’implementazione rigorosa dei protocolli di autenticazione e controllo degli accessi in modo che solo il personale autorizzato possa accedere ai sistemi BIM e IoT.

Per quanto riguarda la protezione dei dati, sia conservati che in transito, da accessi non autorizzati una delle strategie più diffuse è l’adozione di algoritmi di crittografia sempre più sofisticati per la trasmissione delle informazioni, unitamente ad aggiornamenti regolari e patch di sicurezza per la risoluzione di specifiche vulnerabilità. E, non diversamente dalla sicurezza in cantiere, anche in questo caso la formazione del personale coinvolto ha un ruolo chiave nel rilevamento e prevenzione delle eventuali intrusioni.

Su un piano più generale, tutte le misure di sicurezza devono essere inquadrate in una strategia complessiva finalizzata a rilevare, rispondere e riparare le conseguenze di eventuali attacchi informatici. Test e controlli di sicurezza regolari, audit per l’identificazione di vulnerabilità e punti deboli, aggiornamento costante di pratiche e protocolli sono tutti elementi oggi indispensabili nell’implementazione di un’infrastruttura informativa funzionale e, soprattutto, sicura.